Os navegadores são o principal portal de trabalho da atualidade. A maioria dos aplicativos corporativos e dados confidenciais agora reside em serviços de nuvem como SaaS e outros serviços em nuvem, e acessamos esses serviços por meio de navegadores como Chrome, Edge e Safari.

Isso eleva o navegador de um mero aplicativo a um ponto crítico de aplicação de políticas, tornando a segurança do navegador um elemento fundamental de uma arquitetura moderna de Confiança Zero. No entanto, uma lacuna continua a comprometer a segurança do navegador corporativo: o uso de perfis pessoais por funcionários para acessar dados da empresa.

Misturar a navegação pessoal com a profissional cria um risco desproporcional, e perfis de navegador gerenciados podem ajudar a restaurar o controle sem sacrificar a experiência do usuário. O Google e a Okta se uniram para tornar os perfis gerenciados do Chrome viáveis e escaláveis.

Por que os perfis pessoais são um problema?

A política de BYOD (Bring Your Own Device, ou Traga Seu Próprio Dispositivo) e o trabalho híbrido normalizaram o hábito de usar dispositivos pessoais e perfis de navegador para o trabalho. Em máquinas corporativas, os usuários geralmente fazem login em perfis pessoais do Chrome ou Edge para sincronizar favoritos e senhas. Mas essa conveniência tem um preço. Os principais riscos do uso de navegadores pessoais no ambiente de trabalho incluem:

- Vazamento de credenciais : Perfis pessoais facilitam o salvamento de senhas de trabalho em gerenciadores de senhas pessoais e a sincronização dessas senhas fora do controle corporativo. Quando contas ou dispositivos pessoais são comprometidos, os invasores herdam os logins corporativos. A má gestão de senhas agrava o risco: muitos funcionários reutilizam senhas em contextos pessoais e profissionais ou salvam senhas de trabalho diretamente no navegador.

- Extensões inseguras ou não verificadas : As extensões de navegador são onipresentes e poderosas. Muitas solicitam permissões para ler e alterar dados do site, capturar teclas digitadas, acessar cookies e interagir com arquivos locais. Os funcionários podem instalar qualquer coisa — desde ferramentas úteis até adware arriscado — em um perfil pessoal sem revisão. Isso abre caminhos viáveis para exfiltração de dados, coleta de credenciais e sequestro de sessão. Como os perfis pessoais ficam fora da lista de permissões/bloqueios de extensões, eles se tornam um ponto cego para prevenção e análise forense.

- Evasão de políticas e TI paralela : Filtragem da web, restrições de download, proteção contra perda de dados (DLP) e outros controles geralmente estão vinculados a contextos de navegador gerenciados. Um perfil pessoal pode contornar esses controles. Os usuários podem visitar sites bloqueados, fazer upload de arquivos corporativos para unidades pessoais ou usar serviços SaaS não aprovados. Essa atividade não aparecerá no seu SIEM e a correção é mais difícil porque não há um registro de auditoria confiável.

A importância dos perfis de navegador gerenciados

A solução é criar uma separação clara: colocar toda a navegação relacionada ao trabalho sob a gestão corporativa, deixando o uso pessoal intacto. Perfis de navegador gerenciados aplicam suas políticas, dão suporte à sua infraestrutura de identidade e fornecem a visibilidade que suas equipes de segurança precisam, permitindo que os funcionários mantenham um perfil pessoal separado. Os perfis gerenciados do Chrome do Google fazem exatamente isso e podem ser facilmente configurados pelo painel de administração do Google e integrados ao Okta.

Os pontos de controle para perfis gerenciados são consistentes e abrangentes. A identidade e o login são vinculados a um perfil de trabalho dedicado e autenticados com o sistema de logon único corporativo (SSO) (por exemplo, Okta), mantendo as credenciais, tokens e cookies de trabalho isolados dos contextos pessoais. Os administradores podem impor a autenticação multifator (MFA), desativar o salvamento de senhas em cofres pessoais e verificar a postura do dispositivo durante a autenticação. Políticas de segurança como filtragem da web, navegação segura, aplicação de DLP, fixação de certificado e roteamento VPN ou SASE podem ser aplicadas diretamente ao perfil de trabalho e implementadas uniformemente em desktops gerenciados e não gerenciados. O controle de extensões também é centralizado, permitindo que as equipes de TI definam listas de permissões, bloqueiem complementos não verificados e instalem automaticamente ferramentas confiáveis.

Os perfis de navegador gerenciados oferecem quatro benefícios claros:

- Isolamento de dados : as credenciais de trabalho e os dados da sessão permanecem dentro do perfil gerenciado, enquanto os dados de navegação pessoal — como cookies, extensões e senhas — permanecem separados. Isso limita o risco caso uma conta ou dispositivo pessoal seja comprometido e evita vazamentos acidentais de dados (por exemplo, o upload de arquivos confidenciais para armazenamento em nuvem pessoal).

- Políticas de segurança consistentes : Os controles de segurança — como MFA, DLP, restrições de download e regras de senha — acompanham os usuários em todos os dispositivos. Isso ajuda a garantir que o acesso a aplicativos SaaS permaneça protegido por meio do perfil gerenciado, seja em máquinas corporativas ou pessoais.

- Redução de riscos e resposta mais rápida : as organizações reduzem a superfície de ataque eliminando ameaças comuns, como credenciais de trabalho armazenadas em perfis pessoais ou uploads não autorizados para a nuvem. A telemetria gerenciada do navegador permite uma investigação e resposta a incidentes mais rápidas.

- Experiência do usuário aprimorada : Um perfil gerenciado minimiza distrações, reforça a segurança de forma integrada e separa a navegação profissional da pessoal. Os usuários se beneficiam de um SSO (Single Sign-On) simplificado com políticas de acesso à rede local pré-aprovadas e ferramentas como o Okta FastPass .

Resumindo, os perfis gerenciados encontram o equilíbrio entre segurança de nível empresarial e produtividade do funcionário. Eles transformam o navegador, de uma superfície de risco não gerenciada, em um espaço de trabalho mais seguro e com políticas aplicadas, independentemente de onde o usuário faça login.

Como a Okta e o Google simplificam a implementação

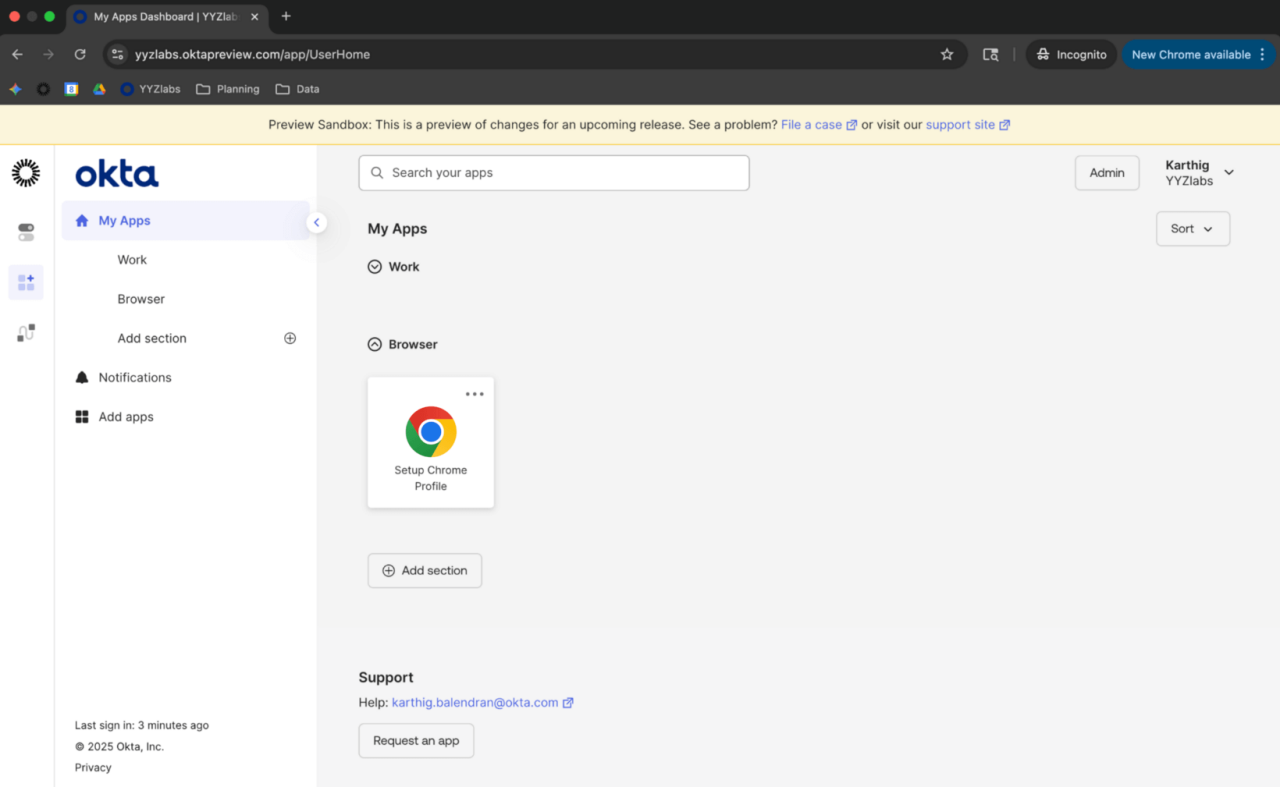

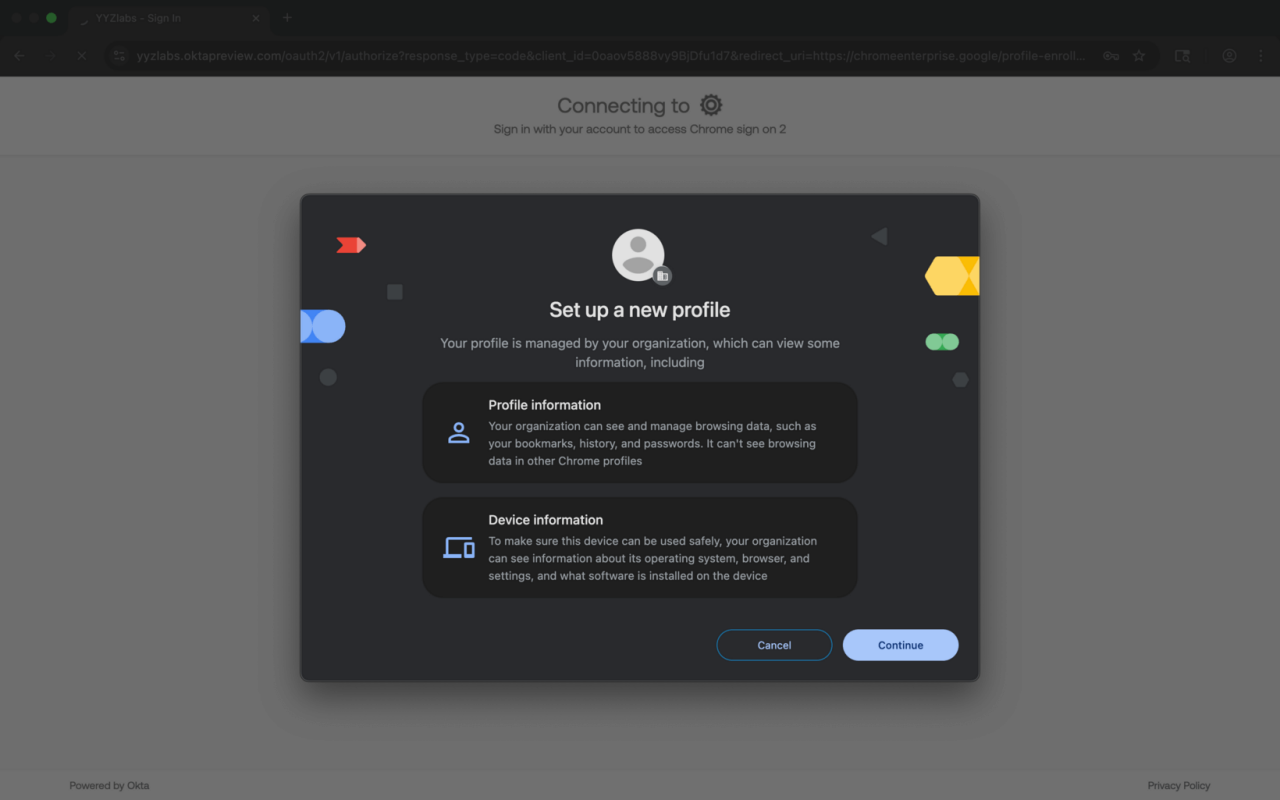

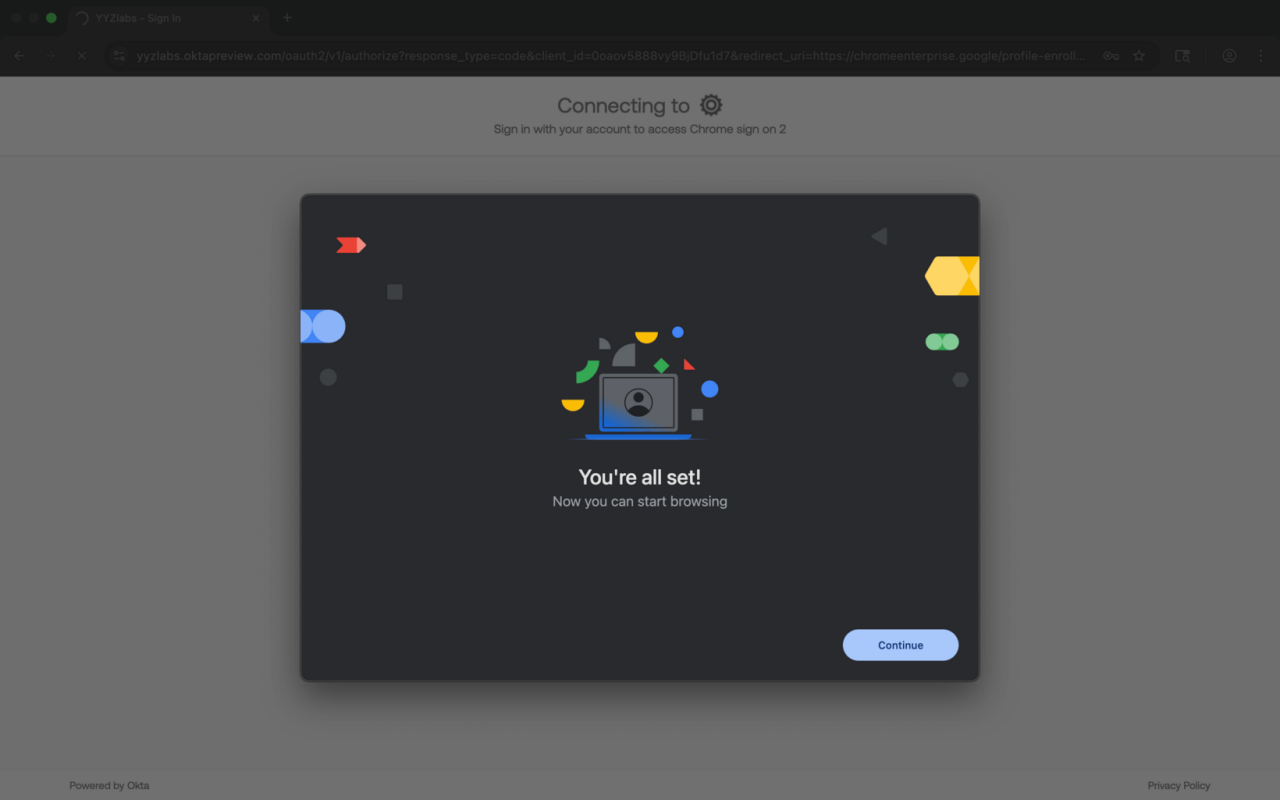

Okta e Google tornam os perfis gerenciados práticos para implantação em dispositivos Windows, macOS e Linux, gerenciados ou não. O provisionamento do perfil de trabalho começa com a Okta federando o login no Chrome para que os usuários se autentiquem com suas credenciais corporativas. No primeiro login, um perfil de trabalho gerenciado do Chrome é criado automaticamente e vinculado às políticas da sua organização, eliminando a necessidade de uma solução de gerenciamento de dispositivos. Para obter orientações passo a passo sobre a configuração, consulte Fazer login no Chrome com a Okta , que explica como criar perfis corporativos do Chrome que recebem automaticamente as políticas configuradas. O exemplo abaixo mostra a experiência do usuário final ao iniciar a configuração do perfil do Chrome no painel da Okta.

- Faça login no aplicativo "Configurar perfil do Chrome" no painel de controle do usuário final do Okta.

- Faça login com o FastPass.

- Configuração completa no Chrome

Como proporcionar uma experiência de usuário perfeita e segura

Por meio do Chrome Device Trust Connector para Okta , os administradores podem impor políticas de segurança de dispositivos, como restrições de senha, navegação segura e isolamento de sites, que são aplicadas antes que o usuário acesse quaisquer recursos corporativos.

Para muitas organizações, oferecer uma experiência de login simples e sem senha é tão importante quanto implementar políticas de segurança robustas. Recursos como o Okta FastPass ajudam a alcançar ambos os objetivos, permitindo a autenticação resistente a phishing com o mínimo de interrupção para o usuário. No entanto, o novo aviso de Acesso à Rede Local (LNA) do Chrome pode interromper esses fluxos se não estiver pré-configurado.

Para dar suporte ao FastPass e outros fluxos de autenticação que dependem de um servidor de loopback local, os administradores podem configurar a política ` LocalNetworkAccessAllowedForUrls` para seus domínios de login do Okta, suprimindo a solicitação de acesso à rede do Chrome e mantendo uma experiência de login perfeita. Essa configuração deve ser combinada com ` LocalNetworkAccessRestrictionsEnabled` para garantir a consistência na aplicação das políticas. Depois que os usuários fizerem login no perfil gerenciado do Chrome com o Okta, eles receberão acesso com um único clique aos seus aplicativos de trabalho, com todas as políticas e extensões aprovadas aplicadas automaticamente, enquanto a navegação pessoal permanecerá inalterada. Consulte Configurar o Chrome para suprimir a solicitação de acesso à rede local para o Okta FastPass para saber mais.

Navegadores seguros criam uma organização segura.

Não basta mais pensar no endpoint corporativo apenas como o dispositivo — ele também inclui a sessão do navegador. Tratar essa sessão como um espaço de trabalho gerenciado e seguro é uma das maneiras mais eficazes de proteger a identidade, os dados e o acesso.

Os perfis de navegador gerenciados, ou navegadores corporativos seguros, oferecem uma separação clara entre o uso profissional e pessoal, aplicação consistente de políticas em todos os desktops, melhor visibilidade para as equipes de segurança e uma experiência de usuário mais fluida e menos disruptiva.

Com o Okta e o Chrome Enterprise, você pode implementar isso de forma pragmática. Para tornar o navegador seu aplicativo mais protegido e inicializar perfis gerenciados do Chrome com o Okta, consulte a documentação mencionada acima. Saiba mais sobre as integrações do Okta com o Chrome e as políticas de segurança de dispositivos visitando a página da Web de MFA adaptável .

Inscreva-se para receber as últimas postagens do blog em sua caixa de entrada todas as semanas.